Aumente la seguridad con un aprovisionamiento seguro

Las claves de seguridad conforman los cimientos de los sistemas de seguridad, y la protección de esas claves privadas y de otros secretos es uno de los requerimientos más importantes para cualquier dispositivo conectado. Por desgracia, incluso aunque proteja sus claves de seguridad bajo capas de protección en sus diseños, una seguridad débil al momento de cargar las claves y el firmware durante la producción puede perjudicar incluso a los preparativos más cuidadosos.

Los ataques bien documentados a infraestructuras y sistemas conectados han puesto bajo la lupa las vulnerabilidades de seguridad subyacentes que pueden surgir al momento de crear soluciones de tecnología operativa (OT) complejas. En aplicaciones cruciales, como las de los sectores de atención médica, industria, transporte y energía, una exitosa violación de la seguridad no solo expone datos confidenciales, sino que también compromete la ejecución segura de la aplicación en sí.

A medida que los consumidores llenan sus hogares y oficinas con dispositivos de Internet de las cosas (IoT), los fallos en la seguridad de los dispositivos se han vuelto cada vez más personales. No es extraño que los diseñadores de dispositivos mencionen constantemente la implementación de la seguridad como una de sus principales inquietudes en relación con el desarrollo.

La buena noticia es que hay soluciones disponibles.

Dispositivos y kits de seguridad

La disponibilidad de chips de seguridad especializados y de procesadores habilitados para seguridad ha simplificado en gran medida la implementación de la seguridad en los dispositivos. Y, quizás mejor aún, la ejecución de algoritmos criptográficos basada en hardware previene ataques a mecanismos de seguridad basados en software que han afectado a los sistemas más tradicionales. La mayoría de estos chips y procesadores incorporan un almacenamiento de claves de seguridad basado en hardware y desarrollan estas claves protegidas con el fin de ofrecer un hardware de confianza necesario para garantizar la seguridad integral. Sin embargo, el proceso de carga (o "aprovisionamiento") de las claves en estos dispositivos de hardware por lo general involucra a personas, por lo que, potencialmente, se exponen secretos, ya sea por accidente o de forma intencional. Esto otorga a los hackers una abertura que pueden explotar por medio de ataques de ingeniería social, que aún son altamente efectivos.

Muchos fabricantes y distribuidores de semiconductores ofrecen un servicio de aprovisionamiento seguro que realiza este paso crucial por medio de módulos de seguridad de hardware (HSM) diseñados con salvaguardias con el fin de brindar protección contra intrusiones físicas o electrónicas. Sin embargo, el aprovisionamiento de fábrica no siempre está disponible o no es adecuado debido a requerimientos internos, y los desarrolladores de dispositivos de IoT deben enfrentar el desafío adicional de cargar de forma segura un firmware confiable en sus dispositivos. Afortunadamente, hay algunas soluciones alternativas disponibles.

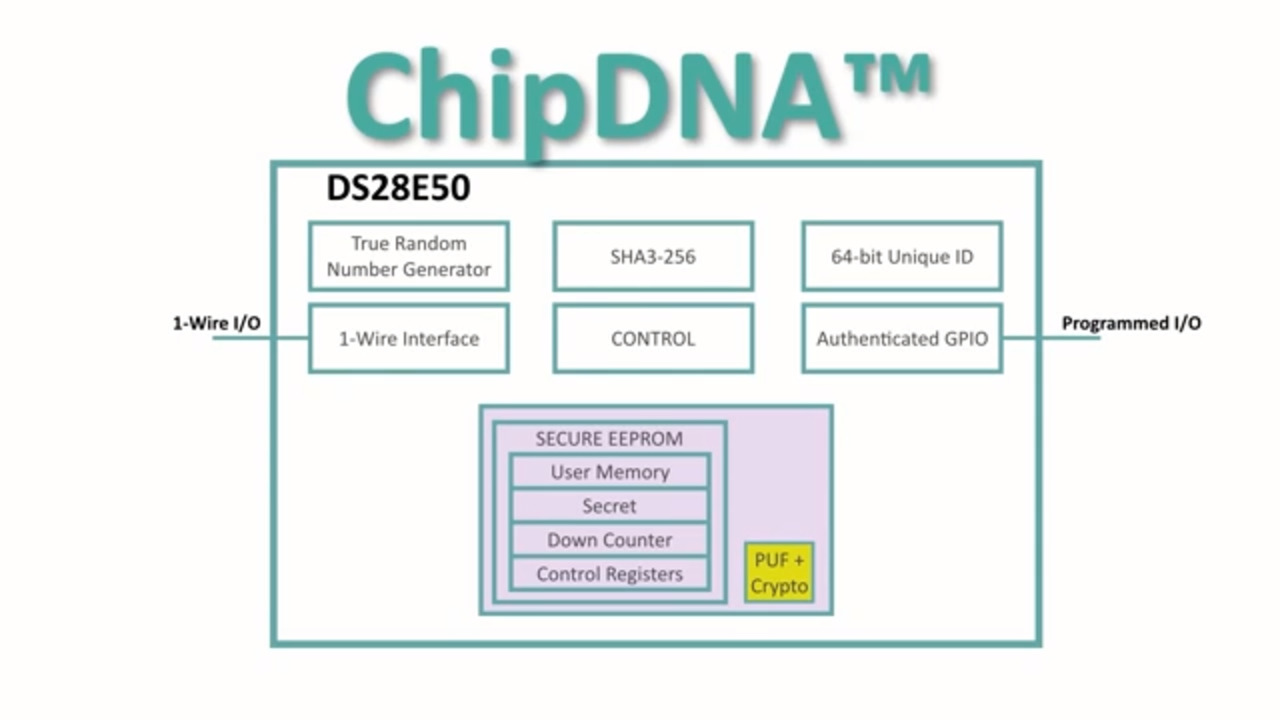

Una de las soluciones más directas omite por completo el aprovisionamiento de claves. Dispositivos tales como el DS28E38 de Maxim Integrated en la familia DeepCover de la empresa se fabrican con la tecnología ChipDNA de Maxim Integrated, que se basa en hardware de función física inclonable (PUF). Estos dispositivos con PUF generan por sí mismos una identidad única que se utiliza para crear claves privadas inaccesibles desde pines de dispositivos externos.

Los sistemas de desarrollo, tales como el Kit de aprovisionamiento seguro con táctil cero de Microchip Technology (AT88CKECC-AWS-XSTK-B-ND) incluyen el chip de autenticación ECC508 de Microchip, que viene preconfigurado para el aprovisionamiento de las credenciales necesarias para conectar un dispositivo de IoT a Amazon Web Services (AWS).

Pero, ¿qué ocurre con las claves de aprovisionamiento privadas y los firmware para microcontroladores confiables (MCU) presentes en diseños personalizados que son incapaces de utilizar identidades autogeneradas basadas en PUF?

Aprovisionamiento seguro

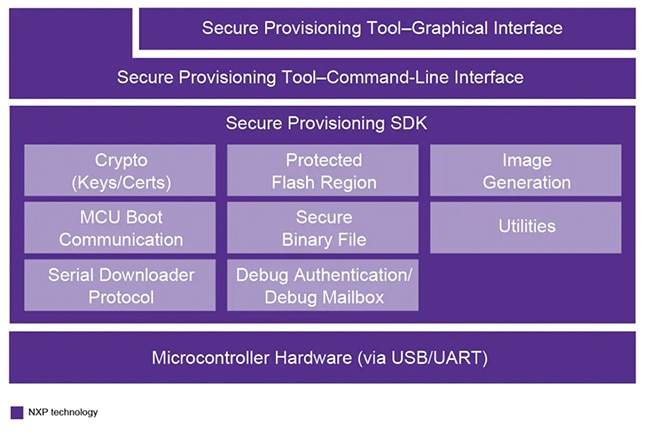

En algunos casos, los desarrolladores pueden utilizar entornos de desarrollo de fabricantes de MCU con el fin de generar y aprovisionar estos activos en MCU compatibles. Por ejemplo, la Herramienta de aprovisionamiento seguro MCUXpresso de NXP Semiconductors permite a los desarrolladores acceder al kit de desarrollo de software (SDK) de código abierto para aprovisionamiento seguro de la empresa por medio de una interfaz gráfica o por scripts en línea de comandos (Figura 1).

Figura 1: La Herramienta de aprovisionamiento seguro MCUXpresso de NXP Semiconductors ofrece interfaces a su SDK de código abierto para aprovisionamiento seguro (fuente de la imagen: NXP Semiconductors).

Figura 1: La Herramienta de aprovisionamiento seguro MCUXpresso de NXP Semiconductors ofrece interfaces a su SDK de código abierto para aprovisionamiento seguro (fuente de la imagen: NXP Semiconductors).

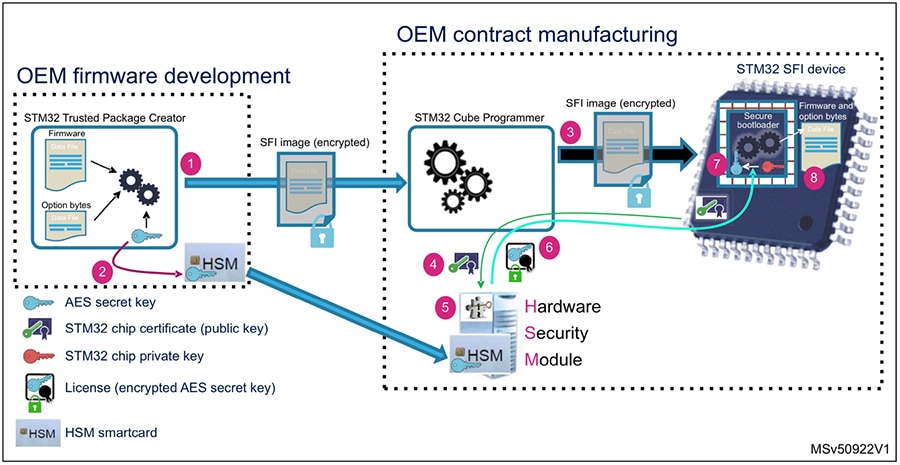

STMicroelectronics ofrece una solución diseñada para ayudar a los desarrolladores a proteger los códigos y la información incluidos en aquellos diseños construidos con los procesadores STM32 de la empresa al utilizar a fabricantes contratados tercerizados. En este caso, los desarrolladores generan una imagen encriptada con la herramienta de software STM32 Trusted Package Creator y almacenan una clave secreta en la tarjeta inteligente HSM STM32HSM de STMicroelectronics. Al recibir la imagen encriptada y la tarjeta inteligente HSM, el fabricante contratado utiliza el STM32 Cube Programmer para aprovisionar de forma segura las claves y el firmware en aquellos dispositivos STM32 compatibles con SFI (Figura 2).

Figura 2: Los desarrolladores pueden utilizar el software STM32 Trusted Package Creator de STMicroelectronics y una tarjeta inteligente HSM STM32HSM para transferir de forma segura activos a fabricantes tercerizados. (fuente de la imagen: STMicroelectronics).

Figura 2: Los desarrolladores pueden utilizar el software STM32 Trusted Package Creator de STMicroelectronics y una tarjeta inteligente HSM STM32HSM para transferir de forma segura activos a fabricantes tercerizados. (fuente de la imagen: STMicroelectronics).

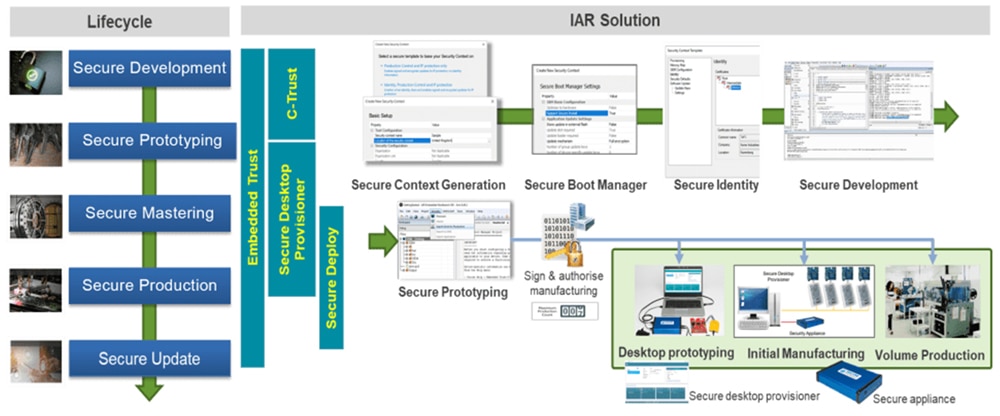

Para el desarrollo de otros dispositivos, IAR Systems ofrece el Secure Desktop Provisioner integrado en su IAR Embedded Workbench. Desarrollado con su unidad de negocios Secure Thingz, Secure Desktop Provisioner es parte de un flujo de desarrollo que va desde un desarrollo seguro hasta la creación de prototipos, la producción y las actualizaciones más recientes (Figura 3).

Figura 3: El flujo de desarrollo de IAR Systems permite que los diseños aprovisionen claves de desarrollo y firmware en prototipos y luego transfieran de forma segura los activos a los fabricantes, en donde las claves de desarrollo son reemplazadas por claves de producción (fuente de la imagen: Renesas).

Figura 3: El flujo de desarrollo de IAR Systems permite que los diseños aprovisionen claves de desarrollo y firmware en prototipos y luego transfieran de forma segura los activos a los fabricantes, en donde las claves de desarrollo son reemplazadas por claves de producción (fuente de la imagen: Renesas).

Al trabajar con el IAR Embedded Workbench, los desarrolladores utilizan la herramienta de software Secure Desktop Provisioner para aprovisionar claves y firmware durante las etapas preliminares de creación de prototipos. Cuando el diseño está listo para la fabricación inicial y la producción masiva, los activos de firmware son transferidos a los socios fabricantes y las claves de desarrollo son reemplazadas por claves de producción segura administradas por medio de un dispositivo seguro.

Conclusión

Para implementar sistemas de conexión segura, como dispositivos de IoT, los desarrolladores no solo deben aprovechar los procesadores y los chips de seguridad especializados, sino que también deben proteger las claves secretas subyacentes y el firmware confiable. Por fortuna, existe una variedad de soluciones para proteger estos activos durante la fase de aprovisionamiento de la producción, que es crucial.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum