Los datos se pueden almacenar de forma segura en la nube... De verdad

Colaboración de Editores de DigiKey de América del Norte

2020-01-06

El almacenamiento de datos en la nube continúa ganando tracción. Las empresas están optando por el almacenamiento en la nube, ya que proporciona una plataforma rentable, disponible, escalable y resistente que les permite proveer recursos rápidamente en múltiples entornos. Las tres opciones en la nube (pública, privada e híbrida) tienen sus propios beneficios, así como fortalezas y debilidades de seguridad.

Si bien los grandes proveedores de la nube de terceros tienen el ancho de banda necesario para centrarse en la seguridad, eso no es necesariamente cierto para todos los proveedores. No importa el tipo de entorno en la nube, las vulnerabilidades de seguridad abarcan amenazas internas, cuentas pirateadas, denegación de servicio distribuida (DDoS), contraseñas que actúan como la única defensa y malware siempre presente. La simplicidad de la nube la hace vulnerable a una variedad de ataques maliciosos. Los métodos de monitoreo, autenticación, registro y evaluación del tráfico de la red agregan niveles de detección de seguridad necesarios para eliminar la mayoría del abuso cibernético.

Titulares vs. almacenamiento seguro de datos

Las nubes han tenido su parte de riesgos de seguridad. Microsoft, Dropbox, el Instituto Nacional Electoral de México, LinkedIn, Home Depot, Apple iCloud y Yahoo han sido el hogar de algunas de las peores violaciones de seguridad en la nube hasta la fecha. Solo en 2019, las vulnerabilidades incluyen acceso no autorizado a datos, personal, tecnología y procesos utilizados por los proveedores. Mantener la disponibilidad y garantizar que se minimice el riesgo de tiempo de inactividad es responsabilidad de los proveedores de la nube. Sin embargo, la culpa generalmente recae en todas las partes involucradas.

El refuerzo de la seguridad se puede manejar de muchas maneras. Si bien el proveedor de la nube proporciona cierto nivel de seguridad, debe complementarse con medidas adicionales. También pueden contratarse empresas de soluciones de seguridad para reforzar la protección corporativa. Asegure la precisión de los datos para que las anomalías de datos se encuentren realmente, en lugar de tener información incorrecta que aparece en un servidor. Integre y reúna su información en la nube. Asegúrese de que sus esfuerzos sean continuos, actualizados, analizados en cuanto a qué tan fuerte es la protección y haga cambios cuando sea necesario.

Busque oportunidades para promover una mayor integración. Al final del día, tendrá más suerte al proporcionar protección de extremo a extremo si puede trabajar desde una única consola que ofrece una vista unificada de las nubes que emplea. Necesita una buena herramienta de seguridad de terceros para reunir esos entornos diferentes. Recuerde el adagio: compre barato, compre dos veces. Si elige una solución solo porque es la opción de menor costo, no se sorprenda cuando los resultados no sean óptimos.

Una gran cantidad de opciones de desarrollo disponibles

Existen métodos nuevos y más sólidos para mantener seguro el almacenamiento de datos. Aquí podemos encontrar algunos ejemplos.

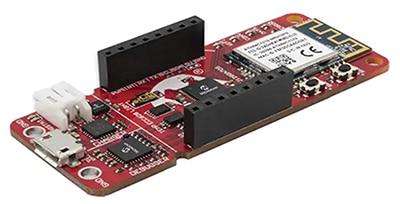

La placa de desarrollo PIC-IoT WG de Microchip conecta aplicaciones PIC de 16 bits a Google Cloud. La placa, que se muestra en la Figura 1, comprende un microcontrolador (MCU) PIC, un elemento IC seguro y un controlador de red Wi-Fi certificado. La solución elimina las vulnerabilidades de seguridad inherentes a grandes marcos de software y sistemas operativos en tiempo real (RTOS).

Figura 1: La placa de desarrollo PIC-IoT WG de Microchip permite a los diseñadores agregar de forma segura conectividad en la nube a los productos IoT de próxima generación. (Fuente de la imagen: Microchip Technology)

Figura 1: La placa de desarrollo PIC-IoT WG de Microchip permite a los diseñadores agregar de forma segura conectividad en la nube a los productos IoT de próxima generación. (Fuente de la imagen: Microchip Technology)

La placa PIC-IoT WG se conecta a través de un portal en línea. Se pueden encontrar instrucciones simples para hacer esa conexión en www.PIC-IoT.com. La placa de desarrollo permite a los diseñadores agregar conectividad en la nube a los productos de próxima generación mediante el uso del portal en línea, donde los desarrolladores utilizan el popular configurador de código MPLAB (MCC) de la empresa para desarrollar, depurar y personalizar sus aplicaciones. La placa permite la conexión de un MCU PIC eXtreme de baja potencia (XLP) con periféricos integrados independientes del núcleo y un elemento seguro para proteger la raíz de confianza en el hardware. La placa de desarrollo PIC-IoT WG está respaldada por el entorno completo de desarrollo integrado (IDE) MPLAB® X y la herramienta de creación rápida de prototipos MCC.

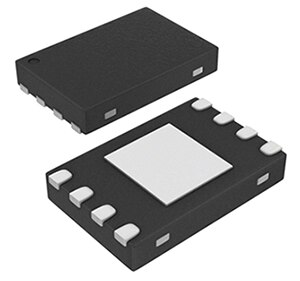

Proporcionar autenticación segura es fundamental en este entorno desde el borde hasta la nube. La raíz de confianza basada en hardware del dispositivo de autenticación criptográfica ATECC608A de Microchip, combinada con un Google Cloud IoT Core de Google Cloud Platform o AWS IoT, ofrece la autenticación segura necesaria (Figura 2). Esa seguridad se entrega gracias a un coprocesador criptográfico con almacenamiento seguro de claves basado en hardware para hasta 16 claves. El uso de la biblioteca CryptoAuthoLib permite una elección agnóstica de MCU.

Figura 2: El dispositivo criptográfico de seguridad ATECC608A de Microchip proporciona autenticación segura para las plataformas Google Cloud y AWS IoT. (Fuente de la imagen: Microchip Technology)

Figura 2: El dispositivo criptográfico de seguridad ATECC608A de Microchip proporciona autenticación segura para las plataformas Google Cloud y AWS IoT. (Fuente de la imagen: Microchip Technology)

Los certificados de dispositivos se aprovisionan en fábricas de Microchip seguras que utilizan redes de módulos de seguridad de hardware (HSM) en el ATECC608A. El elemento seguro utiliza el certificado del dispositivo y un generador de números aleatorios (RNG), lo que genera la clave privada dentro del dispositivo en la fábrica para que las claves privadas nunca estén expuestas al usuario, el proceso de fabricación o el software.

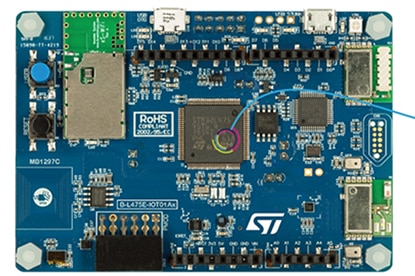

El kit STM32L4 IoT Discovery de alta conectividad de STMicroelectronics ofrece a los desarrolladores la capacidad de conectar rápidamente sus sistemas a proveedores de servicios en la nube. Los diseñadores pueden aprovechar las ventajas del software de ampliación X-CUBE-AWS de ST para conectarse rápidamente a la plataforma de Internet de Amazon Web Services (AWS) y acceder a herramientas y servicios en la nube, tales como el monitoreo y control de dispositivo, análisis de datos y aprendizaje automático.

Figura 3: El kit STM32L4 IoT Discovery de STMicroelectronics proporciona a los desarrolladores una ruta relativamente fácil para conectar sus sistemas a los servicios en la nube. (Fuente de la imagen: STMicroelectronics)

Figura 3: El kit STM32L4 IoT Discovery de STMicroelectronics proporciona a los desarrolladores una ruta relativamente fácil para conectar sus sistemas a los servicios en la nube. (Fuente de la imagen: STMicroelectronics)

¿Dónde están los riesgos?

Según un informe de ciberseguridad de Cisco, el 31 % de las organizaciones se han encontrado con ciberataques e IBM estima que el 37 % de los riesgos de seguridad residen en la capa de aplicación. Cuando utiliza un proveedor de servicios en la nube, usted es uno de los muchos que utilizan la misma interfaz de usuario de la aplicación, que puede o no ser lo suficientemente segura desde la autenticación hasta el cifrado. Recuerde que los datos también pueden modificarse o eliminarse, en lugar de simplemente tomarse. Asegúrese de que la seguridad ofrecida por su proveedor sea estricta. Utilice la autenticación y el cifrado y sepa exactamente qué seguridad ofrece el proveedor de la nube y qué tan efectiva ha sido hasta la fecha.

Resumen

Sorprendentemente, según RedLock, un proveedor que proporciona visibilidad y detección de amenazas en todo el entorno de nube pública de una organización, el 49 % de las bases de datos no están encriptadas y un promedio del 51 % de las organizaciones ha expuesto públicamente al menos un servicio de almacenamiento en la nube. Gartner afirma que hasta 2022, se pronostica que al menos el 95 % de las fallas de seguridad en la nube serán culpa del cliente. Además, Forrester sostiene que el 80 % de las violaciones de seguridad involucran credenciales privilegiadas. Claramente, la culpa se puede compartir entre varios puntos: los proveedores de servicios en la nube y los usuarios del servicio en la nube son los principales culpables.

Por supuesto, los datos deben estar encriptados y se debe implementar la autenticación multifactor. Sin embargo, mantener los datos seguros también implica limitar el acceso, probar la seguridad existente y proporcionar capacitación en seguridad en todos los niveles de una organización. Elija implementar una solución sólida de seguridad en la nube que minimice las oportunidades de comportamiento delictivo y mantenga un enfoque equitativo en las prácticas y políticas corporativas que complementan los esfuerzos de los proveedores de servicios en la nube. Además, revise continuamente esos esfuerzos, ya que las medidas de seguridad tienden a evolucionar rápidamente.

Si bien es cierto que las nubes, como con todos los entornos de almacenamiento de datos, tienen riesgos inherentes, existen métodos para mitigar esos riesgos. Desde nubes públicas menos costosas y sus beneficios de ahorro de costos, hasta nubes híbridas donde los datos se segregan en cuanto a riesgo, las empresas deben tomar decisiones basadas en el valor de lo que se debe proteger e implementar tecnologías que puedan proporcionar un alto nivel de seguridad.

Descargo de responsabilidad: Las opiniones, creencias y puntos de vista expresados por los autores o participantes del foro de este sitio web no reflejan necesariamente las opiniones, las creencias y los puntos de vista de DigiKey o de las políticas oficiales de DigiKey.