Haga que los hackers pasen su sistema de largo

Los hackers eligen vulnerabilidades obvias. Del lado del usuario, los problemas surgen de las aplicaciones y el software del SO (sistema operativo) obsoletos, de las PC actualizadas pero no reiniciadas y de las pruebas de actualización de compatibilidad, de modo que incluso las puertas parcialmente abiertas pueden ser una invitación para los hackers. Del lado del diseñador, sin embargo, muchas soluciones simples pueden hacer que sus diseños salgan de la categoría “presa fácil”.

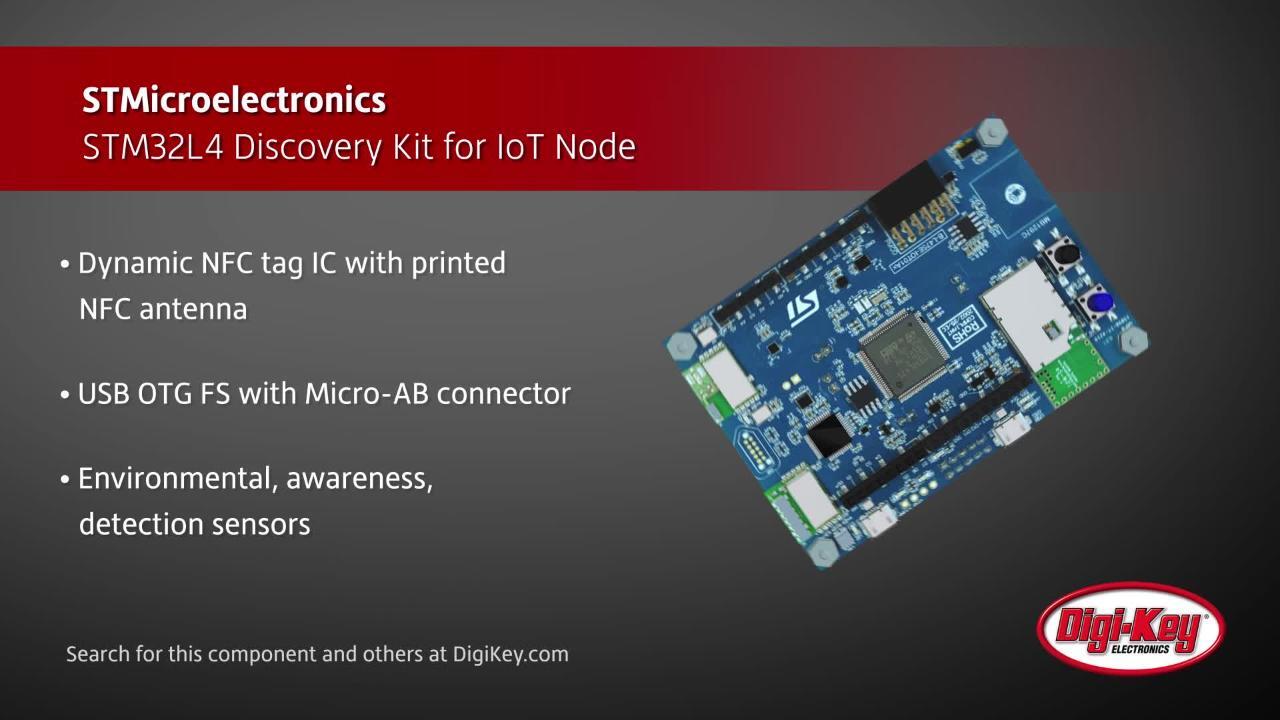

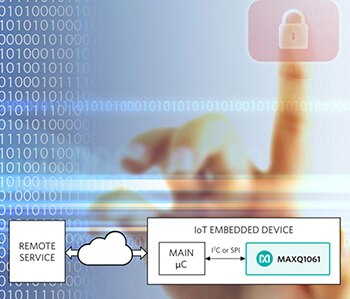

Figura 1: el controlador criptográfico MAXQ1061 DeepCover es más fácil de integrar en sistemas simples en comparación con las soluciones basadas en tecnología TPM 2.0. (Fuente de la imagen: Maxim Integrated).

Figura 1: el controlador criptográfico MAXQ1061 DeepCover es más fácil de integrar en sistemas simples en comparación con las soluciones basadas en tecnología TPM 2.0. (Fuente de la imagen: Maxim Integrated).

El mero uso de la autenticación de múltiples factores y de una seguridad suficiente de las contraseñas sirve para alejar a algunos hackers. Específicamente, el diseño de dispositivos de IoT (internet de las cosas) que son lo suficientemente seguros para aprobarse para las redes de una empresa tiene sentido. Y establecer exactamente lo que se puede agregar a las redes de la empresa proporciona mecanismos disuasorios aún mayores. Muchas otras soluciones rápidas y sencillas también harán que usted sea un blanco menos probable. Estos son tres ejemplos.

Por ejemplo, consideremos el controlador criptográfico MAXQ1061 DeepCover de Maxim Integrated (Figura 1). Diseñado como un chip complementario para dispositivos integrados pequeños, este chip utiliza recursos mínimos. Esta solución eficiente y fácil de usar es una alternativa a los chips basados en el estándar TPM 2.0, que son difíciles de integrar a sistemas simples, como muchos de los previstos para la IoT. El MAXQ1061 está diseñado para proteger la autenticidad, la confidencialidad y la integridad de la IP del software. Puede usarse en aplicaciones como nodos de IoT que conectan equipos de red, PLC (controladores lógicos programables), redes industriales y dispositivos integrados.

El MAXQ1061 admite un almacenamiento de claves sumamente seguro y simplifica la distribución de certificados. Sus funciones de alto nivel optimizan las implementaciones de SSL/TLS/DTLS y presenta varias opciones de interfaz de comunicación para lograr una conexión simple con un procesador de host. Los algoritmos criptográficos admitidos incluyen AES (estándar de cifrado avanzado), ECC (criptografía de curva elíptica), esquema de firma ECDSA (algoritmo de firma digital de curva elíptica) y SHA (algoritmo de Hash seguro), y se puede usar un generador de número aleatorio verdadero para la generación de claves en el chip. El MAXQ1061 ofrece un conjunto de 40 comandos estrictamente necesarios que ayuda a evitar una complejidad superflua. Proporciona una política de control de acceso simple y características que responden a la mayoría de las situaciones de seguridad para los dispositivos de IoT.

Si extendemos aún más la tecnología de DeepCover para dispositivos tales como gateways de IoT y puntos de acceso inalámbrico, las soluciones de seguridad integrada del MAX32520-BNS+ DeepCover ocultan los datos confidenciales bajo capas de seguridad física avanzadas, lo que ofrece un almacenamiento de claves seguro y mejorado. El MAX32520 brinda una solución interoperable, segura y rentable para dispositivos de comunicación y sistemas integrados de confianza. Incorpora la tecnología PUF (de función física no clonable) ChipDNA de Maxim para prevenir ataques físicos invasivos. La tecnología ChipDNA genera un valor de salida único que es repetible con el tiempo, la temperatura y el voltaje operativo para asegurar criptográficamente todos los datos almacenados en el dispositivo, incluido el firmware del usuario.

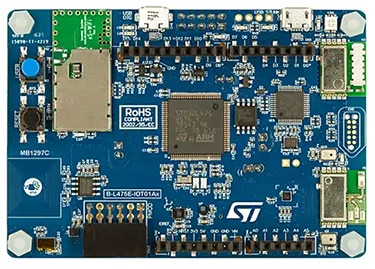

Figura 2: el STM32L4 combina el ajuste de escala de voltaje y las comunicaciones con energía ultrabaja para las aplicaciones que se conectan directamente con los servidores de nube. (Fuente de la imagen: STMicroelectronics).

Figura 2: el STM32L4 combina el ajuste de escala de voltaje y las comunicaciones con energía ultrabaja para las aplicaciones que se conectan directamente con los servidores de nube. (Fuente de la imagen: STMicroelectronics).

Otra solución que apunta a los dispositivos periféricos de IoT es el kit de desarrollo de IoT STM32L4 de STMicroelectronics (Figura 2), que permite el desarrollo de aplicaciones que tienen una conexión directa con los servidores de nube. El MCU STM32L4 ofrece un ajuste de escala de voltaje dinámico que equilibra el consumo de energía con la demanda de procesamiento y los periféricos de baja energía (LP) (UART de LP, temporizadores de LP). Entre las características adicionales se incluyen una memoria Flash Quad-SPI de 64 Mb, Bluetooth V4.1, un módulo de RF (radio frecuencia) programable de baja energía sub-GHz, un módulo de Wi-Fi y una etiqueta de NFC (comunicación de campo cercano) dinámica con una antena de NFC impresa. Ofrece la detección multidireccional de las comunicaciones con energía ultrabaja que se encuentra en el STM32L4 basado en el núcleo ARM Cortex-M4 y cuenta con 1 MB de memoria Flash y 128 kB de SRAM (memoria estática de acceso aleatorio).

Asuma una postura

Hay un exceso de dispositivos que se utilizan en las empresas, los hogares y el campo que tienen seguridad insuficiente (léase: casi ninguna). La demanda de dispositivos de IoT seguros, fáciles de actualizar y que no sean especialmente fáciles de hackear está aumentando de forma exponencial. Es imprescindible buscar maneras de implementar la seguridad para proteger no solo la reputación del usuario, sino también la suya.

Por supuesto, no se deben ocultar todos los diseños en 20 capas de los mejores y más recientes mecanismos disuasorios. Simplemente, no les facilite el trabajo a los delincuentes. En su lugar, implemente un proceso de inicio seguro, almacene las claves en donde no sean fáciles de encontrar y proteja la memoria. Haga que el trabajo de los hackers sea lo más difícil posible dentro de su presupuesto y agregue una dosis de sentido común.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum