Historia de dos soluciones de seguridad de hardware para diseños de IoT

La seguridad ha sido como un ciudadano de segunda clase en los diseños integrados, debido principalmente a factores de tiempo y costo. Ha habido también otros factores tales como la seguridad integrada, que se ha transformado en sinónimo de complejidad. La falta de reconocimiento de la importancia de la seguridad y cómo implementarla de manera eficiente, también ha jugado un papel importante.

El resultado: la seguridad pasó a ser una consideración secundaria en el diseño, y los ingenieros debían conformarse con poner parches de software aquí y allá. Pero eso está cambiando, gracias a los nodos de Internet de las cosas (IoT) integrados e hiperconectados. Esto implica diseños altamente seguros para contrarrestar las vulnerabilidades de los termostatos conectados, los refrigeradores, los CCTV y los sistemas HVAC.

Aquí, en esta encrucijada de tecnología, vale la pena señalar que el IoT es un mundo de diseños muy diversos y no existe una única solución de seguridad. Incluso en el complicado marco de las amenazas de seguridad, usted tiene vulnerabilidades físicas tales como los intentos de manipulación, la clonación de diseño, el robo de propiedad intelectual y la falsificación de productos. En la línea de frente de los ciberataques, hay inyecciones de malware, ataques de denegación de servicio distribuido (DDoS) y ataques de canales laterales.

Sin embargo, a diferencia de los diseños de servidores y compuertas que pueden permitirse amplias inversiones en seguridad, los nodos de IoT tales como los termostatos conectados, exigen un sencillo mecanismo de seguridad que pueda contrarrestar ambas vulnerabilidades físicas y de la comunicación, cumpliendo al mismo tiempo con los costos y restricciones de uso de energía.

Con el propósito de ofrecer protección rentable contra los ataques físicos y remotos, Microchip Technology presenta los microcontroladores serie SAM L11 que ofrecen una implementación de seguridad simple para los nodos de IoT de baja potencia. El procesador tiene una velocidad de reloj de 32 MHz y es compatible con una configuración de memoria de hasta 64 kbytes de memoria flash y 16 KB de SRAM. La tecnología picoPower en placa garantiza un bajo consumo de energía en ambos modos de reposo y activo.

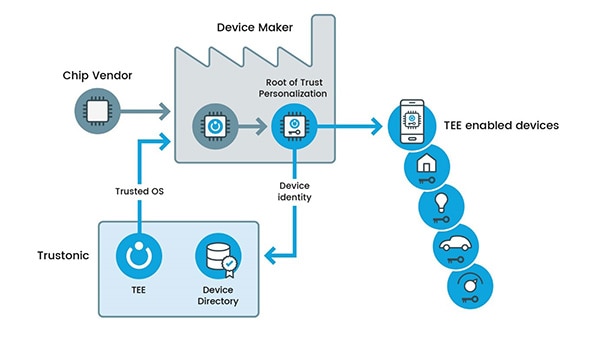

Para proporcionar claves, la serie SAM L11 le permite usar servicios de terceras partes de empresas de software tales como Trustonic, Secure Thingz y Segger Microcontroller Systems. Esto simplifica enormemente las cosas mediante la abstracción de los detalles de bajo nivel de las características de seguridad de los MCU con una interfaz gráfica de usuario (GUI) modular.

Figura 1: El servicio de aprovisionamiento de claves de Trustonic abstrae detalles de bajo nivel de SAM de las funciones de seguridad de la serie SAM L11. (Fuente de la imagen: Trustonic Inc.)

Figura 1: El servicio de aprovisionamiento de claves de Trustonic abstrae detalles de bajo nivel de SAM de las funciones de seguridad de la serie SAM L11. (Fuente de la imagen: Trustonic Inc.)

Simplemente puede elegir y seleccionar funciones de seguridad relevantes para la aplicación. Sin embargo, SAM L11 también le permite desarrollar su propio software de aprovisionamiento y aplicarlo utilizando los ejemplos de códigos y demostraciones de producto.

Luego, SAM L11 combina la seguridad a nivel de chip con el producto de Arm TrustZone para Armv8-M con el propósito de aislar el firmware seguro del código de software que no requiere seguridad crítica. El entorno TrustZone, por ejemplo, puede proteger la pila de protocolo de comunicación en un termostato contra los ataques malintencionados que pueden permitir que los piratas informáticos tomen el control de un hogar inteligente.

Elemento seguro frente a las soluciones de módulo de seguridad de hardware (HSM)

¿Qué sucede si usted está buscando un marco de seguridad más robusto para su diseño IoT? ¿Uno que pueda detectar un eslabón débil en todo el ecosistema de aplicación IoT?

Aquí, vale la pena mencionar que la seguridad basada en hardware en sistemas integrados generalmente es sinónimo de chips capaces de incorporar un módulo de seguridad de hardware (HSM), que actúa como un guardia de seguridad independiente para supervisar el intercambio de datos. Es efectivamente un subsistema aislado dentro de un chip que ejecuta algoritmos de seguridad avanzados para garantizar la protección contra ataques maliciosos.

Pero mientras los enfoques basados en HSM liberan a la CPU principal de tareas relacionadas con la seguridad, puede ser un proceso costoso y engorroso que requiere una sofisticada base de datos para el almacenamiento y la distribución de claves de seguridad.

Por cierto, las grandes empresas con un gran volumen de producción pueden costear las soluciones de seguridad basadas en HSM. Pero, ¿qué hay de los diseños de IoT de menor volumen que también exigen una robusta solución de seguridad contra los piratas informáticos y la falsificación que apuntan a los activos digitales en los MCU? Aquí es donde entra en juego el elemento seguro.

El elemento seguro es un microcontorlador caro que se comunica con el microcontrolador principal o MPU sobre I2C o la interfaz de un solo cable. Protege los dispositivos conectados mediante la realización de una autenticación de extremo-a-extremo.

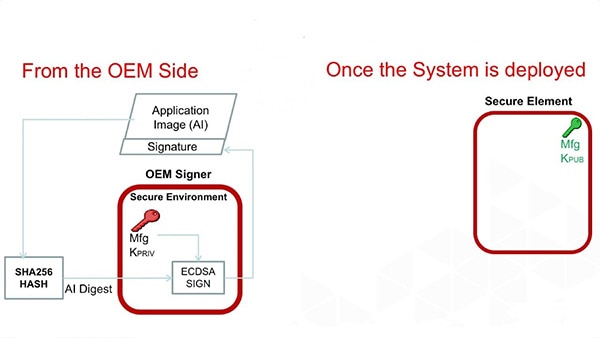

Por ejemplo, un elemento de seguridad como el ATECC608A de Microchip ejecuta tres tareas fundamentales: la generación de claves de seguridad, la criptoaceleración para ejecutar la autenticación mutua y el almacenamiento de claves en un espacio de memoria seguro. En otras palabras, crea fronteras seguras para las claves privadas y las aísla de otros componentes de software. Esto, a su vez, impide a los piratas informáticos acceder a la alimentación y las señales de reloj en un diseño de dispositivos IoT y utilizar esa información para crear un canal clandestino para lanzar ataques de canal lateral.

Figura 2: Resumen del elemento seguro ATECC608A de Microchip al aplicar el aprovisionamiento de claves en un dispositivo IoT. (Fuente de la imagen: Microchip Technology)

Figura 2: Resumen del elemento seguro ATECC608A de Microchip al aplicar el aprovisionamiento de claves en un dispositivo IoT. (Fuente de la imagen: Microchip Technology)

Los elementos seguros están ganando adeptos en los diseños de IoT. Los proveedores de servicios en la nube como Google y Amazon Web Services (AWS) están respaldando el ATECC608A para vincular nodos IoT a la nube. Además, la tecnología TrustZone complementa el ATECC608A, proporcionando protección de firmware dentro de un marco de diseño IoT. ¡Qué imporante poder contar con este respaldo!

El chip de elemento seguro también viene con un generador de números aleatorios (RNG) actualizado para cumplir con los nuevos requisitos del Instituto Nacional de Estándares y Tecnología (NIST) definidos en las normativas SP800-90A/B/C de generación de bits.

Conclusión

Las vulnerabilidades relacionadas con la conectividad en los diseños de IoT han puesto de relieve los problemas de seguridad. Aunque el número de dispositivos conectados sigue siendo superior al de las implementaciones de diseño de seguridad, la disponibilidad de chips de seguridad de bajo costo con un foco en simplificar el aprovisionamiento de claves pronto podría cambiar este equilibrio.

Lo que es evidente es que las soluciones de software y hardware se están uniendo para proteger conjuntamente los dispositivos IoT contra un número cada vez mayor de vectores de ataque. Esta alianza entre los mundos del hardware y el software también podría ayudar a superar la empinada curva de aprendizaje necesaria para implementar soluciones de seguridad robustas.

Have questions or comments? Continue the conversation on TechForum, Digi-Key's online community and technical resource.

Visit TechForum