La anatomía de los microcontroladores de seguridad para aplicaciones de IoT

Colaboración de Editores de DigiKey de América del Norte

2020-01-13

En un momento en el que la implementación de la seguridad en los diseños integrados parece una tarea abrumadora, los microcontroladores (MCU) especializados en características de seguridad están avanzando para ofrecer seguridad al origen del sistema integrado. Es algo bueno, porque no hay duda de que se necesita una nueva generación de soluciones integradas para proteger las aplicaciones de Internet de las cosas (IoT).

Un estudio de ABI Research estimó que menos del 4 % de los dispositivos de IoT vendidos el año pasado presentaban seguridad integrada. Al mismo tiempo, la compañía de investigación de mercado pronostica que, para 2020, casi el 25 % de los ataques cibernéticos se centrarán en dispositivos de IoT, lo que convierte a las MCU de seguridad en algo delicado.

Pero ¿qué es un MCU de seguridad? Muchas MCU afirman que ofrecen características de seguridad, pero una mirada más cercana revela que mayormente no es así. Este artículo profundiza en los rasgos que definen a una MCU de seguridad. Ahondará en las propiedades y características que distinguen a una MCU segura de una que solo lo afirma.

Comencemos con la búsqueda de los proveedores de MCU para complementar sus soluciones de seguridad basadas en hardware con una capa adicional de seguridad para reforzar la defensa contra vulnerabilidades de software y ataques basados en la red.

Historia de dos colaboraciones de MCU

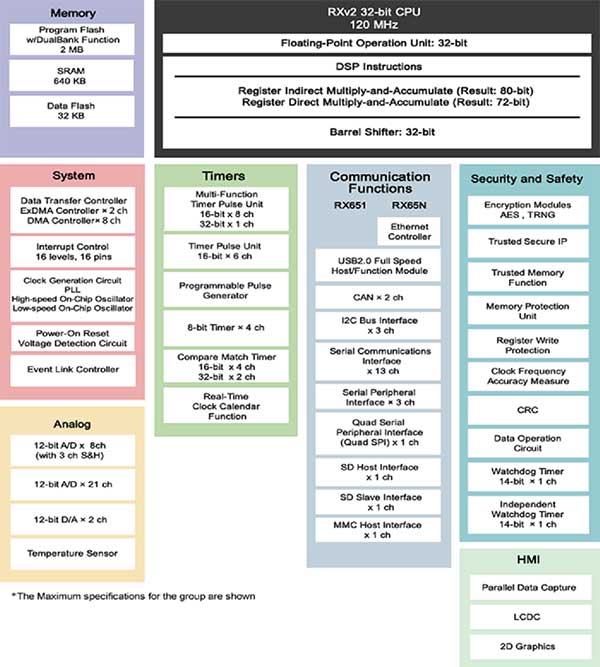

El advenimiento de los dispositivos de punto final que operan en el borde de la red requiere de actualizaciones seguras de firmware por aire (OTA). Los microcontroladores RX651 de Renesas abordan este requisito de reprogramación integrando Trusted Secure IP (TSIP) y protección confiable de área de flash, que permite actualizaciones de firmware flash en el campo a través de comunicaciones de red seguras.

El TSIP ofrece una sólida administración de claves, comunicación encriptada y detección de alteraciones para garantizar una seguridad sólida contra amenazas externas como escuchas, alteraciones y virus (Figura 1). Del mismo modo, la memoria flash integrada de doble banco facilita a los fabricantes de dispositivos la ejecución de actualizaciones de firmware en el campo de forma segura y confiable.

Figura 1. Una vista de los bloques de construcción de seguridad (centro derecha) del microcontrolador RX651. (Fuente de la imagen: Renesas Electronics)

Figura 1. Una vista de los bloques de construcción de seguridad (centro derecha) del microcontrolador RX651. (Fuente de la imagen: Renesas Electronics)

El flash de doble banco permite a los diseñadores de sistemas integrados darse cuenta de los altos niveles de raíz de confianza a través de una combinación de TSIP para proteger las claves de cifrado y los aceleradores de hardware de cifrado como AES, 3DES, RSA, SHA y TRNG. Luego está la protección del área de código flash para proteger el código de arranque de la reprogramación no autorizada.

A continuación, Renesas se ha asociado con Secure Thingz, un experto en seguridad de sistemas integrados, para el aprovisionamiento seguro de su familia RX de microcontroladores de 32 bits. Para eso, Renesas admitirá la arquitectura Secure Deploy que Secure Thingz ha creado para simplificar las implementaciones de seguridad en las cadenas de valor de diseño y fabricación.

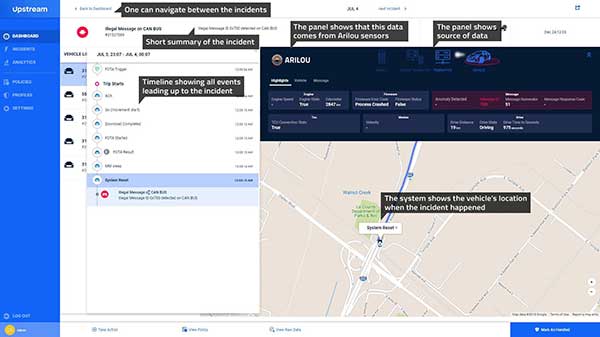

Otro proveedor de MCU que se ha asociado con un proveedor de soluciones de seguridad integradas es STMicroelectronics. El fabricante de chips está colaborando con Arilou Information Security Technologies para crear un acuerdo de seguridad de múltiples capas en el que el hardware y el software pueden complementarse entre sí para monitorear los flujos de datos y detectar anomalías en la comunicación.

La serie Chorus SPC58 de microcontroladores automotrices de 32 bits de STMicro incorpora un módulo de seguridad de hardware (HSM) que protege la información confidencial de seguridad, como las claves criptográficas y, por lo tanto, garantiza la protección contra la intrusión a través de buses de comunicación en el cuerpo del automóvil y las aplicaciones de puerta de enlace. Los HSM proporcionan la raíz de confianza basada en hardware para facilitar las comunicaciones seguras, las actualizaciones de OTA y el arranque seguro.

Ahora ST ha agregado el software del sistema de detección y prevención de intrusos (IDPS) de Arilou a su serie de MCU automotriz SPC58 Chorus para detectar anomalías de tráfico y formar una capa adicional de protección contra ataques cibernéticos (Figura 2). IDPS es una solución de software diseñada para monitorear el bus del controlador red de área (CAN) y detectar anomalías en los patrones de comunicación de las unidades de control electrónico (ECU) en los diseños automotrices.

Figura 2. Así es como el software IDPS detecta el tráfico y otras anomalías en la carretera. (Fuente de la imagen: Arilou)

Figura 2. Así es como el software IDPS detecta el tráfico y otras anomalías en la carretera. (Fuente de la imagen: Arilou)

MCU de seguridad especializada

La sección anterior delinea las MCU que integran capacidades de seguridad para contrarrestar ataques físicos y remotos. Esta sección explicará las MCU de seguridad especializadas, a menudo llamadas elementos seguros, que actúan como un chip complementario de la MCU principal mientras se vinculan a través de una interfaz I2C o de cable único.

Los elementos seguros, que admiten MCU sin características de seguridad, se basan en hardware especialmente diseñado para proporcionar un marco de seguridad contra una amplia gama de amenazas. Son simples, económicos y liberan a la MCU o a la unidad central de procesamiento (CPU) principal de tareas relacionadas con la seguridad, como el almacenamiento de claves, la aceleración criptográfica, etc. Por eso también se los conoce como coprocesadores de seguridad.

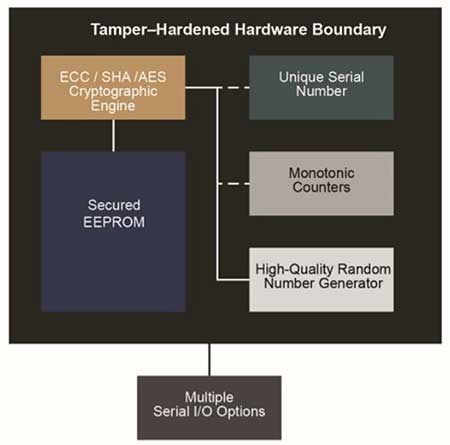

En un elemento seguro, todos los bloques de construcción de seguridad funcionan bajo un límite común, que aísla las claves de autenticación del software y, por lo tanto, evita que los piratas informáticos realicen ataques como ciclos de encendido, fallas del reloj y ataques de canal lateral. La carga de claves de seguridad y certificados en elementos seguros en las fábricas también evita el robo de IP, la clonación de diseños y la falsificación de productos.

Tomemos, por ejemplo, el elemento seguro ATECC608A de Microchip (Figura 3), que presenta un generador de números aleatorios (RNG) para la generación de claves únicas y cumple con los últimos requisitos del Instituto Nacional de Estándares y Tecnología (NIST). También presenta aceleradores criptográficos como AES-128, SHA-256 y ECC P-256 para autenticación mutua.

Figura 3. El diagrama de bloques del elemento seguro ATECC608A. (Imagen: Microchip Technology)

Figura 3. El diagrama de bloques del elemento seguro ATECC608A. (Imagen: Microchip Technology)

Finalmente, la ROM segura para el almacenamiento de claves facilita un entorno inmutable que es difícil de alterar para los piratas informáticos y las falsificaciones, y por lo tanto evita la manipulación y los ataques de canal lateral. En conjunto, el ATECC608A ofrece servicios que van desde el arranque seguro hasta la validación de OTA para el almacenamiento y la transferencia seguros de claves para la autenticación de IoT y servicios en la nube.

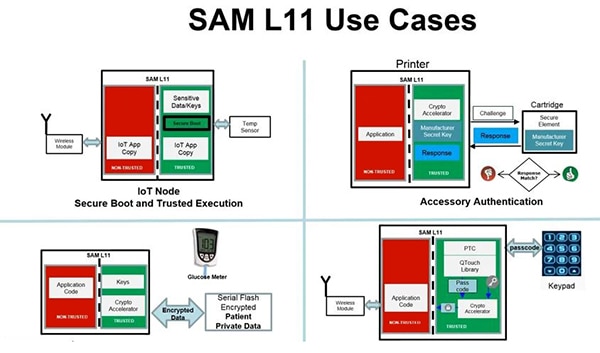

Otra MCU de bajo costo que se especializa en implementaciones de seguridad es la SAM L11 de Microchip (Figura 4), que protege los nodos de IoT con restricción de energía de amenazas como inyección de fallas y ataques de canal lateral. Resume detalles de seguridad de bajo nivel con una GUI modular que permite a los desarrolladores elegir características de seguridad relevantes, y así simplifica la implementación de seguridad integrada.

Figura 4. Cuatro casos de uso de seguridad que emplean el microcontrolador de seguridad SAM L11. (Imagen: Microchip Technology)

Figura 4. Cuatro casos de uso de seguridad que emplean el microcontrolador de seguridad SAM L11. (Imagen: Microchip Technology)

Las características de seguridad que resume SAM L11 incluyen servicios de aprovisionamiento de terceros. También incorpora la tecnología TrustZone de Arm que aísla el código seguro y no seguro dentro de un microcontrolador. Además, el SAM L11 optimiza las necesidades de seguridad del nodo IoT mientras se conecta con servicios en la nube, como Amazon Web Services (AWS).

El microcontrolador LPC5500 de NXP, dirigido a aplicaciones IoT de borde, es otro ejemplo de MCU basadas en seguridad. Utiliza claves exclusivas del dispositivo para crear una raíz de confianza de hardware inmutable. Las claves pueden ser generadas localmente por una función físicamente no reconocible (PUF) basada en SRAM que permite transacciones de bucle cerrado entre el usuario final y el fabricante de equipamiento original (OEM). Esa operación elimina la necesidad de manejo de claves de terceros.

Herramientas de seguridad especializadas

Si bien las MCU centradas en la seguridad, como la ATECC608A, abarcan bloques de construcción de seguridad para facilitar un ecosistema confiable, no abordan el aislamiento del software. Ahora, en un momento en el que la cantidad de software que se ejecuta en MCU crece continuamente, los desarrolladores deben proteger una gran base de código contra ataques maliciosos.

Los dispositivos IoT, por ejemplo, tienen pilas de protocolos para Wi-Fi, Bluetooth, TLS, etc., y la corrupción de las pilas de protocolos puede afectar el funcionamiento del dispositivo incluso sin que los piratas informáticos roben las claves de seguridad. Eso requiere una separación del código de vital importancia del código que no lo es tanto y coloca el software vital en un entorno seguro.

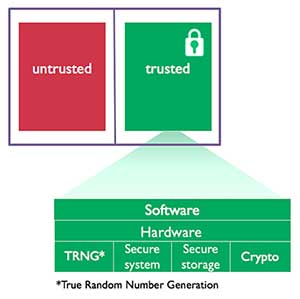

El entorno TrustZone de Arm (Figura 5) separa el código más importante y las pilas de protocolos del complejo sistema operativo (SO) y las grandes bases de códigos, y, por lo tanto, evita puertas traseras de firmware en áreas de almacenamiento de claves de seguridad. Crea múltiples dominios de seguridad de software para restringir el acceso a la memoria específica, los periféricos y los componentes de E/S dentro del microcontrolador.

Figura 5. El marco básico de la tecnología TrustZone para aislar el software en zonas seguras y no seguras. (Fuente de la imagen: Arm)

Figura 5. El marco básico de la tecnología TrustZone para aislar el software en zonas seguras y no seguras. (Fuente de la imagen: Arm)

Las tres MCU de seguridad, mencionadas anteriormente, ATECC608A, SAM L11 y LPC5500 (Figura 6), han incorporado la tecnología TrustZone para separar el código seguro y el no seguro. Además, el elemento seguro ATECC608A puede funcionar con cualquier microcontrolador compatible con TrustZone.

Figura 6. La tecnología TrustZone en el microcontrolador LPC5500 viene incluida con el procesador Arm Cortex M-33, que se muestra en la parte superior izquierda del diagrama. (Fuente de la imagen: NXP)

Figura 6. La tecnología TrustZone en el microcontrolador LPC5500 viene incluida con el procesador Arm Cortex M-33, que se muestra en la parte superior izquierda del diagrama. (Fuente de la imagen: NXP)

Aquí, también vale la pena mencionar que las MCU de seguridad y la tecnología TrustZone se complementan entre sí, ya que TrustZone requiere protección de hardware, y las MCU de seguridad como ATECC608A y SAM L11 facilitan eso dentro de una configuración de diseño de IoT. Por otro lado, TrustZone ayuda a crear un entorno de software compacto en los diseños integrados centrados en MCU.

Conclusión

La anatomía de las MCU de seguridad muestra cómo simplifican la implementación de seguridad integrada durante la fase de diseño y cómo evitan la empinada curva de aprendizaje en términos de experiencia en tecnología de seguridad. Estas MCU especializadas también reducen los costos generales y el consumo de energía, dos consideraciones principales en los diseños de IoT altamente restringidos.

En un momento en que el origen de los dispositivos de IoT está superando la velocidad a la que estos diseños conectados se implementan de forma segura, las MCU de seguridad ofrecen un camino viable para enfrentar las amenazas cibernéticas en múltiples frentes. Ofrecen una solución simplificada que viene equipada con un ecosistema de diseño de seguridad para facilitar entornos de desarrollo de solo señalar y pulsar.

Descargo de responsabilidad: Las opiniones, creencias y puntos de vista expresados por los autores o participantes del foro de este sitio web no reflejan necesariamente las opiniones, las creencias y los puntos de vista de DigiKey o de las políticas oficiales de DigiKey.