Dispositivos vestibles e IT médica segura en el diseño

2020-09-15

Los ataques cibernéticos a los dispositivos médicos conectados están aumentando, y son incluso más graves que los ataques a los sistemas médicos. Como dice la Harvard Business Review (HBR) puts it, "los hackeos de sistemas médicos dan miedo, pero los de dispositivos médicos podrían ser incluso peores". Por otro lado, escribió que "los dispositivos médicos son la próxima pesadilla de seguridad".

Para garantizar la seguridad de los dispositivos médicos, es necesario cumplir los requisitos de la Administración de Alimentos y Medicamentos (FDA) y otras normas de seguridad, lo cual es más fácil de decir que de hacer cuando se diseñan dispositivos médicos que se pueden llevar puestos y dispositivos de Internet de las Cosas (IoT).

La seguridad de los dispositivos vestibles puede ser más difícil.

Los desafíos de seguridad para los dispositivos de punto final en una ubicación fija son altos. Pero, los desafíos de seguridad para los dispositivos vestibles son mayores. Aquí están las principales razones del porqué:

- El dispositivo puede no ser el correcto.

- El portador puede vagar y estar casi en cualquier lugar.

- El dispositivo también puede ser utilizado por la persona equivocada.

Sin embargo, se pueden aplicar medidas de seguridad para determinar si el dispositivo está autorizado para enviar datos. Toma el Apple Watch por ejemplo. Aparte de sus capacidades de detección de caídas, la API de Apple Watch requiere que haga lo siguiente:

- Hágale saber al usuario que tiene que conceder ese permiso en el iPhone.

- Solicitar al usuario el mensaje de diálogo de autorización de salud en el iPhone

- Haga la llamada una vez que la autorización se haya completado en el iPhone

- Manejar el resultado de la autorización del iPhone en el reloj de Apple

Además de saber si el dispositivo está autorizado a enviar datos, también debe determinar si ha sido falsificado, si hay un dispositivo diferente que envía datos y si el dispositivo está enviando los datos correctos. También se necesita una comprobación para ver si está enviando datos con precisión y si los datos se tomaron en el momento adecuado.

Normas de seguridad para los dispositivos médicos

El primer paso para cumplir con los requisitos de la FDA y otros requisitos de seguridad es ser consciente de ellos. Aquí están los requisitos de salud digital que deben cumplirse para evitar violaciones de seguridad embarazosas y costosas:

- Recomendaciones de la FDA: En su proyecto de directrices para 2018, la FDA divide los riesgos de seguridad cibernética en el Nivel 1 (riesgo de seguridad cibernética más elevado) y el Nivel 2 (riesgo de seguridad cibernética estándar). El nivel 1 tiene dos criterios: i) el dispositivo se conecta a otro producto o red (con o sin cables) y ii) un incidente de seguridad cibernética podría causar directamente daños a varios pacientes. Recomienda las siguientes medidas de seguridad: autenticación, cifrado, identificación, autorización y corrección. Aunque la orientación no es obligatoria, es necesario prestarle atención. Esta orientación todavía está en forma de borrador a mediados de 2020, pero es probable que se adopte en cualquier momento. Es aconsejable utilizar esta guía para cualquier dispositivo nuevo. Es similar, pero más detallada, que la orientación anterior de 2014 que sigue en vigor.

- Marco de seguridad cibernética del NIST: Las recomendaciones de la FDA se basan en el marco de seguridad cibernética del NIST. El nivel 1 recomienda lo siguiente:

- Impedir el uso no autorizado limitando el acceso a los usuarios y dispositivos de confianza únicamente, así como autentificar y comprobar la autorización de los comandos críticos para la seguridad.

- Asegurar el contenido de confianza manteniendo la integridad del código, los datos y la ejecución.

- Mantener la confidencialidad de los datos.

- Diseñar el dispositivo para detectar amenazas de ciberseguridad a tiempo.

- Diseñar el dispositivo para responder y contener el impacto de un posible incidente de ciberseguridad.

- Diseñar el dispositivo para recuperar las capacidades o servicios deteriorados debido a un incidente de ciberseguridad.

El diseño del nivel 1 también aconseja la aplicación de medidas de resistencia como la verificación y autenticación criptográfica, la configuración segura y la lista de materiales de seguridad cibernética (CBOM).

El nivel 2 tiene las mismas recomendaciones, pero los elementos pueden ser ignorados si una justificación basada en el riesgo muestra que no son apropiados.

- HIPAA (Privacidad de la información del paciente): La Ley de Portabilidad y Responsabilidad del Seguro Médico (HIPAA) es independiente de la seguridad. Sin embargo, la seguridad debe estar en su lugar para cumplir con la ley HIPAA. Aquí están sus requisitos:

- Asegurarse de que el diseño de seguridad está centrado en el usuario

- Habilitar la seguridad de extremo a extremo, desde el dispositivo hasta la base de datos y el control de acceso físico a la base de datos

- Si los datos se transmiten sin la identificación del paciente, no hay preocupación por la privacidad. Coincide un código con el nombre del paciente en la base de datos.

- Requisitos de seguridad de la CE: Los requisitos de la CE no son tan específicos como la guía de la FDA, pero son similares: los dispositivos deben ser seguros, efectivos y seguros. Hay un enfoque en la protección de datos (véase GDPR), que es más estricto que los requisitos de datos de pacientes de EE. UU.

Los documentos que se aplican incluyen el Anexo I del Reglamento de Dispositivos Médicos (MDR), la norma EN62304 sobre software y la norma EN14971 sobre análisis de riesgos. Las prácticas requeridas son las siguientes:- Práctica 1: Gestión de la seguridad

- Práctica 2: Especificación de los requisitos de seguridad

- Práctica 3: Asegurar por diseño

- Práctica 4: Aplicación segura

- Práctica 5: Verificación de seguridad y pruebas de validación

- Práctica 6: Gestión de las cuestiones relacionadas con la seguridad

- Práctica 7: Gestión de la actualización de la seguridad

- Práctica 8: Directrices de seguridad, documentación

Es responsabilidad de los fabricantes determinar los requisitos mínimos del entorno operativo en lo que respecta a las características de la red informática y las medidas de seguridad de la informática que no pudieron aplicarse mediante el diseño del producto. Esto significa que el fabricante es responsable de proporcionar la información para que el usuario pueda operar el dispositivo en una red segura, incluso si el fabricante no proporciona la red.

Adoptar un enfoque de seguridad por diseño

Las normas de seguridad de los dispositivos médicos son cruciales para la IoT médica y el diseño de los vestidos, pero cumplir con los requisitos no es una tarea fácil. La única manera de cumplir los requisitos de seguridad es mediante un enfoque de seguridad por diseño, que ofrece varios beneficios, entre ellos los siguientes

- Eliminación efectiva y temprana de los fallos de seguridad

- Seguridad incorporada en lugar de seguridad atornillada

- Reducción del riesgo de responsabilidad

- Sistemas más resistentes

- Menos costos

Cómo implementar la seguridad por diseño

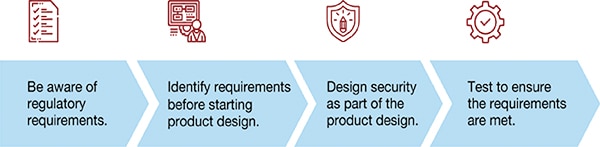

En primer lugar, hay que tener en cuenta los requisitos reglamentarios. Identificar los requisitos del producto antes de iniciar el diseño del mismo. La seguridad del diseño como parte del diseño del producto y la prueba para asegurar que se cumplen todos los requisitos.

Figura 1: Cómo implementar la seguridad por diseño (Fuente de la imagen: Voler Systems)

Figura 1: Cómo implementar la seguridad por diseño (Fuente de la imagen: Voler Systems)

Conocer e identificar los requisitos reglamentarios es solo la mitad de la batalla

También deben tenerse en cuenta los siguientes elementos al diseñar un dispositivo médico:

- Elección de la tecnología. ¿El dispositivo se basa en tecnología probada?

- Debilidades tecnológicas. ¿Tiene la plataforma tecnológica hazañas conocidas?

- Diseño del sistema. ¿Dónde están los riesgos en el sistema? Los datos en reposo tienen diferentes vulnerabilidades que los datos en vuelo.

- Evaluación del riesgo. El riesgo general debe desglosarse en elementos individuales, cada uno con el riesgo y el esfuerzo necesarios.

- Criptografía. ¿Qué nivel de criptografía se necesita? Demasiado alto requiere más potencia y más tiempo.

- Encriptación. La encriptación no es solo proteger los datos con un algoritmo de cifrado. El manejo de las llaves de seguridad es más importante.

- Detección de amenazas. ¿Cómo se puede detectar una amenaza antes de que se produzca un daño?

- Pruebas de penetración. Contratar a hackers éticos para intentar un ataque al sistema.

- Desarrolladores. ¿Están involucrados en el modelado de amenazas? ¿Son conscientes de la práctica de seguridad por diseño de la organización de diseño?

- Mantenimiento. ¿Se han establecido requisitos de mantenimiento e instrumentos para medirlo?

- Privacidad por diseño. ¿Se incluye la privacidad en el enfoque de diseño (HIPAA y GDPR)?

- Otras mejoras. ¿Cómo se pueden aplicar las mejoras continuas y el desarrollo de dispositivos? La seguridad será más difícil durante la vida del producto.

Para aplicar con éxito todas estas medidas, contrate a ingenieros de IO internos o a un consultor tercero de confianza. Voler, por ejemplo, fue intervenido para desarrollar la Cartera XEEDA: la primera cartera de hardware de cripto-moneda del mundo para teléfonos inteligentes. Voler implementó la seguridad por diseño en cada paso del desarrollo del producto y diseñó el dispositivo con una seguridad muy alta (EAL Nivel 5), utilizando autenticación multifactorial, características de seguridad biométrica incorporadas y otras medidas de seguridad críticas. Voler completó el desafiante diseño a tiempo y dentro del presupuesto.

Conclusión:

A medida que los problemas de ciberseguridad y privacidad aumentan en la atención sanitaria, la seguridad debería ser una prioridad de diseño. Cumplir con los requisitos de la FDA, la CE y otros requisitos de seguridad para asegurar que los dispositivos son a prueba de tontos y evitar las costosas y embarazosas consecuencias de las violaciones de seguridad.

Voler puede ayudar a seleccionar el diseño de seguridad adecuado para cualquier dispositivo y ofrece una guía experta en el diseño y desarrollo de la próxima generación de dispositivos vestibles y de IoT. Voler también ayuda a seleccionar la tecnología adecuada y a determinar la combinación correcta de electrónica para garantizar la seguridad y la fiabilidad.

Descargo de responsabilidad: Las opiniones, creencias y puntos de vista expresados por los autores o participantes del foro de este sitio web no reflejan necesariamente las opiniones, las creencias y los puntos de vista de DigiKey o de las políticas oficiales de DigiKey.